Lectura fácil

La empresa de ciberseguridad Check Point Research ha descubierto una campaña de estafas en Internet. Esta brecha de seguridad ha dejado el acceso abierto accidentalmente a contraseñas obtenidas ilegalmente a disposición del público a través de una búsqueda en Google.

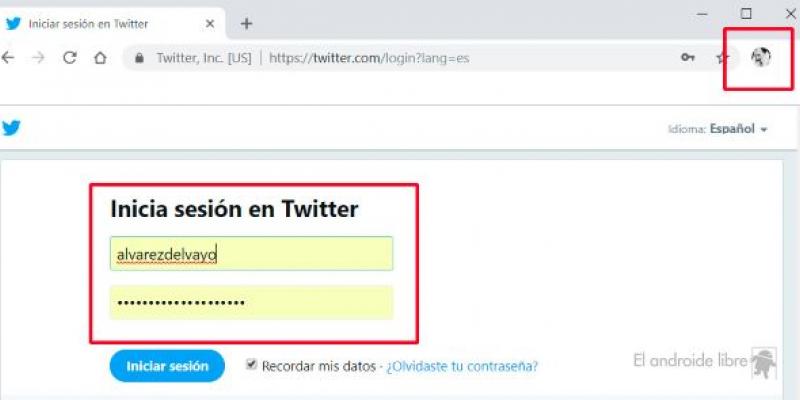

La estafa se ha llevado a cabo mediante el método ‘Phishing’, término informático que define una metodología utilizada por delincuentes cibernéticos para engañar y obtener información confidencial de forma fraudulenta.

Según detalla la agencia EFE, este robo se viene produciendo desde el pasado mes de agosto. La trama se realizaba mediante el envío de correos electrónicos que se hacían pasar por notificaciones de escaneado de Xerox.

Check Point informa del robo de miles de contraseñas

En un comunicado difundido desde Check Point han explicado el método para realizar esta estafa: una vez que los usuarios abrían un documento que adjuntaba un correo electrónico, las víctimas eran redirigidas a una página de inicio de sesión. De esta manera, los ciberdelincuentes pudieron sustraer las contraseñas de más de mil víctimas.

Tras extraer los datos, estos se enviaron y almacenaron en un archivo de texto alojado en servidores de WordPress controlados por los ciberdelincuentes. Debido a un error en la cadena de ataque, los estafadores que estaban detrás de esta campaña de 'phishing' terminaron mostrando estos datos en Internet. La carpeta donde estaban guardados esta cantidad de datos fue indexada por Google.

Con este paso, la información estaba al alcance de cualquier usuario, solo era necesario realizar una búsqueda en este portal de Internet.

El director técnico de Check Point para España y Portugal, Eusebio Nieva explicó que "la estrategia de los cibercriminales era almacenar la información robada en una página web específica que ellos mismos crearon para, tras engañar a sus víctimas recabar todos los datos almacenados en estos servidores. Lo que no pensaron es que, si ellos eran capaces de rastrear la web en busca de esta información, Google también podía. Esta fue claramente una operación de seguridad fallida para los cibercriminales".

Reglas para usar contraseñas de forma apropiada

Hay usuarios que crean contraseñas como medida de seguridad. Sin embargo, hay millones de usuarios que se decanten por las habituales claves sencillas y fáciles de recordar.

Las contraseñas deben ser largas y complejas. De lo contrario estamos poniendo en serio peligro elementos de la importancia de nuestros archivos personales, datos bancarios, médicos y los de la plataforma con la que realizamos teletrabajo.

Otra acción que se puede llevar a cabo para proteger nuestras cuentas es hacer uso de un sistema de protección 2FA. Una acción con la que la herramienta Authy nos ayudará a proteger aún más nuestros equipos.

Cada vez tenemos que usar más contraseñas y éstas deben ser complejas para ganar en seguridad. Authy es un gestor que nos ayuda en la seguridad de los equipos y cuentas sin tener que recordarlas una a una.

Por otra parte, están aumentando las plataformas que usan el sistema de seguridad 2FA. La verificación en dos pasos aumenta la seguridad de acceso a un programa o web.

Añadir nuevo comentario